« Pourquoi la Cybersécurité doit être la préoccupation de tous selon ITS Integra ? »

L’adoption d’une stratégie de sécurisation du SI est un prérequis pour toute organisation soucieuse de moderniser le service apporté aux utilisateurs.

Le besoin croissant des utilisateurs d’avoir des outils agiles et utilisables en nomade apporte son lot de problématiques autour de la sécurisation. Ainsi, face à l’explosion de la Cybercriminalité, notamment au travers d’attaques de type Ransomware ou DDoS, les dirigeants doivent prendre des mesures fortes, afin de bâtir ou durcir une politique de sécurité adaptée et maitrisée, mais également connue et respectée de tous.

« Comment assurer une sécurisation à travers l’ensemble de mes socles ? »

« Comment garantir la conformité règlementaire applicable à tous ou selon les secteurs d’activité ? »

« Comment me prémunir au mieux des attaques les plus courantes ? »

« Quelle stratégie appliquer pour accompagner mes utilisateurs ? »

Le risque zéro n’existe pas ! Les cybercriminels disposent aujourd’hui d’importants moyens pour s’adapter aux évolutions des technologies de protection. Chez ITS Integra, la sécurité informatique est une véritable obsession à tous les niveaux, présente dans toutes nos activités du quotidien :

- Garantir la conformité règlementaire exigée par l’activité de nos clients : ISO27001, HDS, ExpertCyber, etc.

- Proposer des solutions de sécurité managée, couvrant l’ensemble de vos besoins sur tout socle d’hébergement : pare-feu, anti-DDoS, anti-spam, antivirus, authentification forte, filtrage des accès, analyse de code en temps réel, redondance, PRA, etc.

- Former nos équipes en continu sur les Plans Assurance Sécurité mis en place avec nos clients

- Gérer les alertes, demandes et incidents liés à la sécurité informatique selon les engagements pris

Besoin d’aide ? Contactez-nous

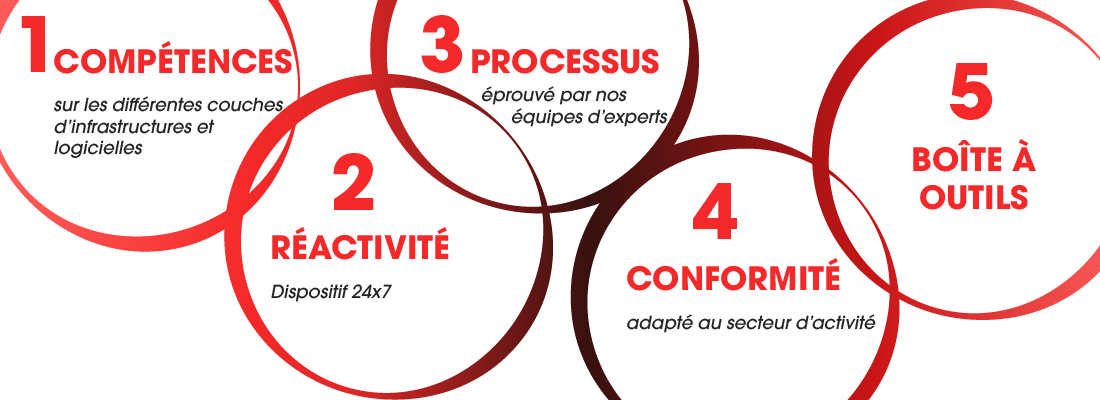

La sécurité… une affaire d’experts !

L’intérêt de faire appel à un MSP pour prendre en charge la sécurisation de ses plateformes et applications est multiple.

Nos experts certifiés accompagnent quotidiennement nos clients grâce à une expérience acquise sur des environnements complexes. Regroupés dans deux centres de compétences, HDS et Réseaux et Sécurité, ils disposent d’outils leur permettant de garder une vision à la fois haute et précise des dépendances et risques potentiels.

Grâce à eux, soyez serein en ce qui concerne la sécurisation de votre bien le plus précieux : les données d’entreprise.

« Quelle stratégie faut-il appliquer pour protéger ses données ? »

1- Analyser pour assurer une prise en compte global

Avant de se lancer, la première étape passe obligatoirement par une analyse de vos actifs informatiques. Il est important d’y associer la notion de « valeur » des données concernées. En effet, toutes les données ne se valent pas en termes de criticité et de sensibilité. De plus, l’analyse réglementaire avec classification est un élément à ne pas négliger : quelles données sont soumises à une règlementation entraînant des prérequis de collecte, stockage et traitement.

Toutes les entreprises doivent en premier lieu prendre en compte le RGPD. Mais selon la nature de votre activité, il peut y avoir d’autres contraintes : HDS, PCIDSS, etc.

Cette analyse doit prendre en compte les utilisateurs accédant aux différentes typologies de données, avec un principe de cloisonnement.

2- Evaluer les cyber risques

Les menaces évoluent chaque jour ! Les cybercriminels possèdent des moyens importants pour lancer des attaques sur les vulnérabilités exposées de votre SI. Il faut donc établir une liste évolutive des menaces susceptibles de peser sur votre organisation et suivre leurs évolutions dans le temps.

Cela vous donnera également un plan de marche, afin de savoir rapidement quels moyens de protection doivent être mis en place en complément de vos solutions déployées.

Bien entendu, avec un engouement fort pour l’hybridation des socles (Cloud privé et public, IaaS/PaaS/SaaS), il est important de prévoir une protection à travers toutes les infrastructures et plateformes. Cela apporte de la complexité, même si la tendance tend vers l’interopérabilité de différentes solutions en environnement hybride.

3- Protéger et sensibiliser

Le meilleur dispositif de protection ne saura vous prémunir du risque humain. Un utilisateur peut ouvrir par erreur un e-mail contenant un malware ou confirmer son identité avec des moyens sophistiqués.

Il n’y a pas de secret ! Le seul moyen à la disposition des DSI et dirigeants est de miser sur la sensibilisation des utilisateurs, qu’ils soient internes ou externes.

Le maître-mot ici est la répétition des messages et le rappel des bonnes pratiques. Avec des populations hétérogènes, il n’est pas si simple de faire passer les messages compris par tous. Les solutions sous forme de « quizz » avec des modules de sensibilisation en ligne sont une excellente piste pour vous assurer de pouvoir toucher tous vos utilisateurs.

4- Suivre et gérer les correctifs

Toute organisation possède des actifs logiciels conséquents, peu importe le socle d’hébergement. Il est important de prendre en considération l’application régulière de correctifs.

Le suivi de la publication de ces correctifs sur votre périmètre est essentiel. Tout le monde a connu des situations compliquées suite à l’application de patchs. Le principe de criticité va donc aider à se concentrer sur l’essentiel, afin de ne pas se précipiter. L’objectif doit être de pouvoir déployer de manière automatisée pour limiter la charge des équipes, tout en étant réactif sur la vulnérabilité avérée. En revanche, cela n’enlève en rien le travail en amont sur la stratégie de patching, avec parfois des processus lourds de validation en CAB (Change Advisory Board).

5- Mettre en place un plan de test

Le nerf de la guerre en matière de Cybersécurité est d’être prêt !

Or, le seul moyen de pouvoir s’en assurer est de tester. Cela implique bien sûr des plans de test sur les aspects plus techniques. Mais il serait erroné de n’y associer que cela ! En effet, un véritable test comprend entre autres de simuler une attaque de ransomware, une indisponibilité prolongée (PRA), un service dégradé, etc. Cela permet de réunir tous les acteurs internes et externes.

Mais ce type de plan peut être lourd, notamment dans le cas d’un test de PRA avec la mobilisation de ressources humaines et techniques. L’objectif n’est d’ailleurs pas obligatoirement de tester le bon fonctionnement, mais de relever tout dysfonctionnement et de le corriger pour être prêt le jour « J ».

Un échec de test de PRA est une occasion pour ajuster le dispositif et revoir le processus sur ses faiblesses. Ces dernières peuvent être multiples : chronogramme flou, manque de clarté dans les interactions entre acteurs internes et externes, manquements dans les mises à jour des référentiels, contraintes techniques non-relevées, etc.

Par ailleurs, la notion de « tous les acteurs concernés », ne se limite pas aux seules équipes informatiques. Les utilisateurs sont mis à contribution sur les tests fonctionnels, ainsi que le service Communication, afin de prévenir et informer toutes les parties prenantes : utilisateurs, salariés, clients, autres tiers, etc. Le principe essentiel est d’éviter toute improvisation. Chacun doit savoir que faire et à quel moment !

« Pourquoi externaliser la gestion de la sécurité informatique ? »

S’appuyer sur un M(S)SP pour garantir une maîtrise de bout en bout

Les décisions concernant la Cybersécurité sont la responsabilité de votre organisation : classer les données, apporter l’analyse de risque métier, établir une stratégie. Personne ne saura le faire correctement et exhaustivement à votre place.

En revanche, une fois la stratégie établie, de nombreuses contraintes apparaissent :

- Dans un contexte de décentralisation de son SI (hybridation, multi-Cloud), il devient plus complexe de suivre et piloter les opérations sur une multitude de technologies diverses, avec des équipes internes. Aussi, celles-ci sont particulièrement mises à contribution sur la transformation numérique et peuvent rapidement être « polluées » par les opérations courantes.

- Mobiliser ses propres équipes lors d’un incident sécurité n’est pas simple. Comment gérer les heures d’astreinte et le temps de repos ? Comment intégrer les coûts directs et indirects liés ? Comment assurer la redondance des compétences, notamment en période de congés annuels ? Comment instaurer une approche Service avec des indicateurs de performance et des engagements de service en interne ?

- Un MSP réalise ses prestations pour plusieurs clients, présentant tous leurs spécificités techniques, organisationnelles et/ou liées au secteur d’activité. Il est donc possible d’accéder à un vivier de bonnes pratiques, en tenant compte des grands principes en vigueur de l’IT. Il est également à possible de profiter d’une véritable expérience de terrain dans le domaine, afin d’aider à appréhender les contraintes et les évolutions futures.

- Les contraintes règlementaires peuvent être fortes selon votre activité, notamment lorsque vous traitez des données personnelles sensibles. Or, les exigences et normes évoluent, avec parfois un certain degré de flou dans les implications sur le terrain. Un MSP saura vous conseiller sur les protections et procédures à mettre en place (RGPD, ISO27001, PCI-DSS, HDS, etc.).

- L’ANSSI conseille d’affecter entre 5 et 10% du budget IT annuel à la sécurité. Cela représente parfois des montants importants, surtout quand les entreprises effectuent des investissements comme des achats de matériel et logiciels. Un MSP vous proposera des solutions multiples pour tenir compte de tous vos besoins dans le domaine sous forme de service, sans que vous ayez besoin de vous soucier des composants sous-jacents. Vous achetez des garanties et engagements et non des technologies, qu’il faut ensuite mettre en musique.

« Quels sont les avantages de gérer la sécurité de son SI avec ITS Integra ? »

Une équipe d’experts à votre service

Nos centres de compétences sauront prendre en charge la gestion de la sécurité, que ce soit sur les infrastructures, les applicatifs ou encore la conformité (Centre de compétences Sécurité dédié aux clients soumis à HDS).

De la conception, à la mise en œuvre et l’administration de l’ensemble, faites confiance à des experts aguerris.

Une offre de services adaptée

Du pare-feu à l’anti-DDoS, en passant par la gestion de l’identité, du PRA et des sauvegardes, il existe un nombre important de technologies. Ces dernières sont généralement fournies par différents éditeurs. Pourquoi ne pas les consommer sous forme de service, comme cela peut être déjà le cas pour de nombreux services offerts à vos utilisateurs ? Alors que le Cloud public, notamment le SaaS changent totalement notre façon d’acheter des services informatiques, pourquoi ne pas en faire autant sur le plus de couches possibles du SI, même sur socle Cloud privé ?

« Quelles sont les solutions de ITS Integra ? »

Un Centre de Service en 24×7

Rattaché au CDS, nous assurons la gestion de votre SI grâce à un dispositif global, s’appuyant sur une supervision humaine en présentiel 24h/24 et 7j/7, un service d’exploitation expérimenté, ainsi que nos Centres de compétences disposant d’experts certifiés. Ainsi, n’importe quelle solution SecOPS est pleinement intégrée dans la conception et son exploitation dans notre pilier SysOPS, représentant les Services Managés.

Une qualité de service au cœur de nos actions

La gestion de vos projets est plus qu’un objectif pour nous. C’est un mode de travail ! Pour cela, nous installons une proximité avec vos interlocuteurs clés, afin de toujours mieux répondre à vos attentes. Nous retrouvons cette démarche qualité dans l’obtention de nos différentes certifications (HDS, ISO 27001, ISO 9001), ainsi que dans les SLA de nos contrats de maintenance informatique.

La sécurité de tous vos socles

Que ce soit dans vos Datacenters, les nôtres ou sur le Cloud public, la prise en compte des problématiques de sécurisation est globale.

Nos « bastions Cloud » nous permettent de déployer nos outils et solutions sur n’importe quel Hyperscaler et CSP (Cloud Service Provider). Cela ouvre ainsi la possibilité d’une protection étendue. Selon le contexte, ITS Integra propose également des solutions 100% SaaS, disponibles sur les Cloud de nos partenaires.